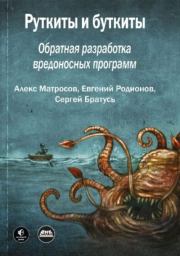

Евгений Родионов , Алекс Матросов , Сергей Братусь - Руткиты и буткиты. Обратная разработка вредоносных программ и угрозы следующего поколения

| Название: | Руткиты и буткиты. Обратная разработка вредоносных программ и угрозы следующего поколения |

Автор: | Евгений Родионов , Алекс Матросов , Сергей Братусь | |

Жанр: | Компьютерная безопасность, Хакерство | |

Изадано в серии: | неизвестно | |

Издательство: | ДМК Пресс | |

Год издания: | 2022 | |

ISBN: | 978-5-97060-979-8 | |

Отзывы: | Комментировать | |

Рейтинг: | ||

Поделись книгой с друзьями! Помощь сайту: донат на оплату сервера | ||

Краткое содержание книги "Руткиты и буткиты. Обратная разработка вредоносных программ и угрозы следующего поколения"

Эта книга посвящена обнаружению, анализу и обратной разработке вредоносного ПО. В первой части описываются примеры руткитов, показывающие, как атакующий видит операционную систему изнутри и находит способы надежно внедрить свои импланты, используя собственные структуры ОС. Вторая часть рассказывает об эволюции буткитов, условиях, подхлестнувших эту эволюцию, и методах обратной разработки таких угроз. Издание адресовано широкому кругу специалистов по информационной безопасности, интересующихся тем, как современные вредоносные программы обходят защитные механизмы на уровне операционной системы.

Читаем онлайн "Руткиты и буткиты. Обратная разработка вредоносных программ и угрозы следующего поколения". [Страница - 2]

- 1

- 2

- 3

- 4

- . . .

- последняя (59) »

Рабочая фаза.................................................................................................................... 53

Обход средств обеспечения безопасности и КТЭ..................................................... 54

Алгоритм генерирования доменных имен в случае отказа C&C-сервера......... 57

Вредоносная деятельность. ........................................................................................... 57

Модуль рассылки спама.................................................................................................. 58

Проведение DDoS-атак................................................................................................... 58

Плагин прокси-сервиса.................................................................................................. 60

Заключение........................................................................................................................ 61

6

Содержание

Глава 3. Обнаружение заражения руткитом........................................................... 62

Методы перехвата............................................................................................................ 63

Перехват системных событий........................................................................................ 63

Перехват системных вызовов........................................................................................ 65

Перехват операций с файлами....................................................................................... 67

Перехват диспетчера объектов...................................................................................... 68

Восстановление ядра системы...................................................................................... 71

Великая гонка вооружений с руткитами: ностальгическая нотка....................... 72

Заключение........................................................................................................................ 74

Часть II. Буткиты. ............................................................................................................. 75

Глава 4. Эволюция буткита........................................................................................... 76

Первые буткиты. .............................................................................................................. 76

Инфекторы загрузочного сектора.................................................................................. 77

Эволюция буткитов. ........................................................................................................ 78

Закат эры BSI................................................................................................................... 78

Политика подписания кода режима ядра..................................................................... 79

Взлет безопасной загрузки............................................................................................. 80

Современные буткиты.................................................................................................... 80

Заключение........................................................................................................................ 83

Глава 5. Основы процесса загрузки операционной системы............................. 84

Общий обзор процесса загрузки Windows................................................................. 85

Старый процесс загрузки............................................................................................... 86

Процесс загрузки Windows. ........................................................................................... 87

BIOS и предзагрузочное окружение.............................................................................. 87

Главная загрузочная запись........................................................................................... 88

Загрузочная запись тома и начальный загрузчик программы.................................... 90

Модуль bootmgr и конфигурационные данные загрузки............................................. 91

Заключение........................................................................................................................ 96

Глава 6. Безопасность процесса загрузки. ............................................................... 97

Модуль раннего запуска антивредоносной программы........................................ 97

API обратных вызовов.................................................................................................... 98

Как буткиты обходят ELAM...........................................................................................100

Политика подписания кода режима ядра.................................................................101

Драйверы, подлежащие проверке целостности...........................................................101

Где находятся подписи драйвера..................................................................................102

Слабость проверки целостности унаследованного кода.............................................103

Модуль ci.dll....................................................................................................................104

Дополнительные защитные меры в Windows 8...........................................................106

Технология безопасной загрузки................................................................................107

Безопасность на основе виртуализации в Windows 10..........................................108

Трансляция адресов второго уровня............................................................................109

Виртуальный безопасный режим и Device Guard........................................................109

Ограничения, налагаемые Device Guard на разработку драйверов............................110

Заключение.......................................................................................................................111

Глава 7. Методы заражения буткитом......................................................................112

Методы заражения MBR................................................................................................112

Содержание

7

Модификация кода в MBR: метод заражения --">

- 1

- 2

- 3

- 4

- . . .

- последняя (59) »

Книги схожие с «Руткиты и буткиты. Обратная разработка вредоносных программ и угрозы следующего поколения» по жанру, серии, автору или названию:

|

| Коллектив авторов - Интернет-угрозы для пользователей старшего возраста Жанр: Компьютерная безопасность Год издания: 2021 |