Кристина Владимировна Раздымаха - Аутентификация

| Название: | Аутентификация |

Автор: | Кристина Владимировна Раздымаха | |

Жанр: | Учебники и пособия: прочее, Самиздат, сетевая литература | |

Изадано в серии: | неизвестно | |

Издательство: | SelfPub | |

Год издания: | 2021 | |

ISBN: | неизвестно | |

Отзывы: | Комментировать | |

Рейтинг: | ||

Поделись книгой с друзьями! Помощь сайту: донат на оплату сервера | ||

Краткое содержание книги "Аутентификация"

Данная книга предназначена как учебное пособие по термину "Аутентификация". В ней вы найдете полный разбор термина и его применение.

К этой книге применимы такие ключевые слова (теги) как: Самиздат,пособие для вузов,учебное пособие,терминология,информатика

Читаем онлайн "Аутентификация". [Страница - 5]

— Использование генератора псевдослучайных чисел, единого для субъекта и системы

— Использование временных меток вместе с системой единого времени

— Использование базы случайных паролей, единой для субъекта и для системы

В первом методе используется генератор псевдослучайных чисел с одинаковым значением для субъекта и для системы. Сгенерированный субъектом пароль может передаваться системе при последовательном использовании односторонней функции или при каждом новом запросе, основываясь на уникальной информации из предыдущего запроса.

Во втором методе используются временные метки. В качестве примера такой технологии можно привести SecurID. Она основана на использовании аппаратных ключей и синхронизации по времени. Аутентификация основана на генерации случайных чисел через определенные временные интервалы. Уникальный секретный ключ хранится только в базе системы и в аппаратном устройстве субъекта. Когда субъект запрашивает доступ в систему, ему предлагается ввести PIN-код, а также случайно генерируемое число, отображаемое в этот момент на аппаратном устройстве. Система сопоставляет введенный PIN-код и секретный ключ субъекта из своей базы и генерирует случайное число, основываясь на параметрах секретного ключа из базы и текущего времени. Далее проверяется идентичность сгенерированного числа и числа, введённого субъектом.

Третий метод основан на единой базе паролей для субъекта и системы и высокоточной синхронизации между ними. При этом каждый пароль из набора может быть использован только один раз. Благодаря этому, даже если злоумышленник перехватит используемый субъектом пароль, то он уже будет недействителен.

По сравнению с использованием многоразовых паролей одноразовые пароли предоставляют более высокую степень защиты.

11. Многофакторная аутентификация

В последнее время всё чаще применяется так называемая расширенная, или многофакторная, аутентификация. Она построена на совместном использовании нескольких факторов аутентификации. Это значительно повышает защищённость системы.

В качестве примера можно привести использование SIM-карт в мобильных телефонах. Субъект вставляет аппаратно свою карту (устройство аутентификации) в телефон и при включении вводит свой PIN-код (пароль).

Также, к примеру, в некоторых современных ноутбуках присутствует сканер отпечатка пальца. Таким образом, при входе в систему субъект должен пройти эту процедуру (биометрика), а потом ввести пароль.

Выбирая для системы тот или иной фактор или способ аутентификации, необходимо, прежде всего, отталкиваться от требуемой степени защищенности, стоимости построения системы, обеспечения мобильности субъекта.

Можно привести сравнительную таблицу:

Уровень риска

Требования к системе

Технология аутентификации

Примеры применения

Низкий

Требуется осуществить аутентификацию для доступа к системе, причём кража, взлом, разглашение конфиденциальных сведений не будут иметь значительных последствий

Рекомендуется минимальное требование — использование многоразовых паролей

Регистрация на портале в сети Интернет

Средний

Требуется осуществить аутентификацию для доступа к системе, причём кража, взлом, разглашение конфиденциальных сведений причинят небольшой ущерб

Рекомендуется минимальное требование — использование одноразовых паролей

Произведение субъектом банковских операций

Высокий

Требуется осуществить аутентификацию для доступа к системе, причём кража, взлом, разглашение конфиденциальных сведений причинят значительный ущерб

Рекомендуется минимальное требование — использование многофакторной аутентификации

Проведение крупных межбанковских операций руководящим аппаратом

12. Аутентификация посредством GPS

Новейшим направлением аутентификации является доказательство подлинности удаленного пользователя по его местонахождению. Данный защитный механизм основан на использовании системы космической навигации, типа GPS (Global Positioning System).

Пользователь, имеющий аппаратуру GPS, многократно посылает координаты заданных спутников, находящихся в зоне прямой видимости. Подсистема аутентификации, зная орбиты спутников, может с точностью до метра определить месторасположение --">Книги схожие с «Аутентификация» по жанру, серии, автору или названию:

|

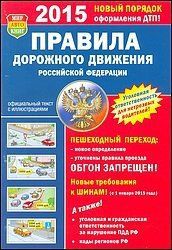

| Коллектив авторов - Правила дорожного движения РФ 2015 год Жанр: Справочники Год издания: 2015 |

|

| Николай Иннокентьевич Колотовкин - Учебник латинского языка для высших духовных учебных заведений Жанр: Языкознание Год издания: 2000 |