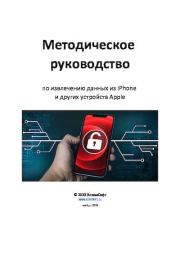

Автор Неизвестен - Методическое руководство по извлечению данных из iPhone и других устройств Apple

| Название: | Методическое руководство по извлечению данных из iPhone и других устройств Apple |

Автор: | Автор Неизвестен | |

Жанр: | Учебники и самоучители по компьютеру | |

Изадано в серии: | неизвестно | |

Издательство: | неизвестно | |

Год издания: | - | |

ISBN: | неизвестно | |

Отзывы: | Комментировать | |

Рейтинг: | ||

Поделись книгой с друзьями! Помощь сайту: донат на оплату сервера | ||

Краткое содержание книги "Методическое руководство по извлечению данных из iPhone и других устройств Apple"

Читаем онлайн "Методическое руководство по извлечению данных из iPhone и других устройств Apple". Главная страница.

- 1

- 2

- 3

- . . .

- последняя (82) »

Методическое

руководство

по извлечению данных из iPhone

и других устройств Apple

© 2023 ЭлкомСофт

www.elcomsoft.ru

ноябрь 2023

Содержание

1

Введение ....................................................................................................................................................... 5

2

С чего начать? ............................................................................................................................................... 6

3

4

5

2.1

Определение модели устройства ...................................................................................................... 6

2.2

Специальные режимы: Diagnostic, Recovery и DFU .......................................................................... 9

2.3

Блокировка экрана и биометрические датчики ............................................................................. 14

2.4

Режимы S.O.S. и защитный режим USB ........................................................................................... 15

2.5

Риск удалённой блокировки устройства и уничтожения улик ...................................................... 16

2.6

Криминалистическая чистота извлечения ...................................................................................... 16

2.7

Транспортировка: изолирование устройства от беспроводных сетей ......................................... 24

2.8

Хранение устройства ......................................................................................................................... 26

2.9

Удастся ли извлечь данные? ............................................................................................................ 27

2.10

Документирование............................................................................................................................ 27

Последующие шаги .................................................................................................................................... 27

3.1

Для чего нужен и почему важен код блокировки экрана ............................................................. 27

3.2

Взлом пароля (кода блокировки экрана) ........................................................................................ 28

3.3

Методы извлечения и порядок их использования......................................................................... 28

3.4

Зависимость методов извлечения от аппаратной платформы и версии iOS ............................... 28

3.5

Методы, которые не работают......................................................................................................... 30

Методы извлечения данных ..................................................................................................................... 30

4.1

Расширенное логическое извлечение ............................................................................................. 30

4.2

Облачное извлечение ....................................................................................................................... 31

4.3

Низкоуровневое извлечение............................................................................................................ 32

4.4

Сравнение доступных данных .......................................................................................................... 33

Извлечение данных: логическое извлечение .......................................................................................... 34

5.1

Что входит в состав расширенного логического извлечения ........................................................ 34

5.2

Сопряжение устройства с компьютером ......................................................................................... 35

5.3

Депонированные ключи (файлы lockdown) .................................................................................... 35

5.4

Локальные резервные копии ........................................................................................................... 38

5.5

Медиафайлы ...................................................................................................................................... 49

5.6

Системные журналы ......................................................................................................................... 53

Страница 2 из 197

© Элкомсофт | ред. 3.3.0 | ноябрь 2023

6

7

8

9

5.7

Данные приложений (shared files) ................................................................................................... 54

5.8

Шаги для логического извлечения данных ..................................................................................... 55

Извлечение данных: облачный анализ .................................................................................................... 57

6.1

Роль специализированного ПО в облачной криминалистике ....................................................... 58

6.2

Запрос данных у Apple ...................................................................................................................... 58

6.3

Преимущества и недостатки облачного анализа ........................................................................... 60

6.4

Доступные данные: типы контейнеров ........................................................................................... 62

6.5

Что нужно для извлечения через облако ........................................................................................ 66

6.6

Получение пароля к Apple ID и кода двухфакторной аутентификации ........................................ 66

6.7

Облачное извлечение: пошаговая инструкция ............................................................................... 67

6.8

Маркеры аутентификации ................................................................................................................ 70

Извлечение данных: низкоуровневый анализ --">

руководство

по извлечению данных из iPhone

и других устройств Apple

© 2023 ЭлкомСофт

www.elcomsoft.ru

ноябрь 2023

Содержание

1

Введение ....................................................................................................................................................... 5

2

С чего начать? ............................................................................................................................................... 6

3

4

5

2.1

Определение модели устройства ...................................................................................................... 6

2.2

Специальные режимы: Diagnostic, Recovery и DFU .......................................................................... 9

2.3

Блокировка экрана и биометрические датчики ............................................................................. 14

2.4

Режимы S.O.S. и защитный режим USB ........................................................................................... 15

2.5

Риск удалённой блокировки устройства и уничтожения улик ...................................................... 16

2.6

Криминалистическая чистота извлечения ...................................................................................... 16

2.7

Транспортировка: изолирование устройства от беспроводных сетей ......................................... 24

2.8

Хранение устройства ......................................................................................................................... 26

2.9

Удастся ли извлечь данные? ............................................................................................................ 27

2.10

Документирование............................................................................................................................ 27

Последующие шаги .................................................................................................................................... 27

3.1

Для чего нужен и почему важен код блокировки экрана ............................................................. 27

3.2

Взлом пароля (кода блокировки экрана) ........................................................................................ 28

3.3

Методы извлечения и порядок их использования......................................................................... 28

3.4

Зависимость методов извлечения от аппаратной платформы и версии iOS ............................... 28

3.5

Методы, которые не работают......................................................................................................... 30

Методы извлечения данных ..................................................................................................................... 30

4.1

Расширенное логическое извлечение ............................................................................................. 30

4.2

Облачное извлечение ....................................................................................................................... 31

4.3

Низкоуровневое извлечение............................................................................................................ 32

4.4

Сравнение доступных данных .......................................................................................................... 33

Извлечение данных: логическое извлечение .......................................................................................... 34

5.1

Что входит в состав расширенного логического извлечения ........................................................ 34

5.2

Сопряжение устройства с компьютером ......................................................................................... 35

5.3

Депонированные ключи (файлы lockdown) .................................................................................... 35

5.4

Локальные резервные копии ........................................................................................................... 38

5.5

Медиафайлы ...................................................................................................................................... 49

5.6

Системные журналы ......................................................................................................................... 53

Страница 2 из 197

© Элкомсофт | ред. 3.3.0 | ноябрь 2023

6

7

8

9

5.7

Данные приложений (shared files) ................................................................................................... 54

5.8

Шаги для логического извлечения данных ..................................................................................... 55

Извлечение данных: облачный анализ .................................................................................................... 57

6.1

Роль специализированного ПО в облачной криминалистике ....................................................... 58

6.2

Запрос данных у Apple ...................................................................................................................... 58

6.3

Преимущества и недостатки облачного анализа ........................................................................... 60

6.4

Доступные данные: типы контейнеров ........................................................................................... 62

6.5

Что нужно для извлечения через облако ........................................................................................ 66

6.6

Получение пароля к Apple ID и кода двухфакторной аутентификации ........................................ 66

6.7

Облачное извлечение: пошаговая инструкция ............................................................................... 67

6.8

Маркеры аутентификации ................................................................................................................ 70

Извлечение данных: низкоуровневый анализ --">

- 1

- 2

- 3

- . . .

- последняя (82) »

Книги схожие с «Методическое руководство по извлечению данных из iPhone и других устройств Apple» по жанру, серии, автору или названию:

Другие книги автора «Автор Неизвестен»:

|

| Автор Неизвестен - Песни южных славян Жанр: Древнеевропейская литература Год издания: 1976 Серия: Библиотека всемирной литературы |

|

| Автор Неизвестен - Весь Букер. 1922-1992 Жанр: Документальная литература Год издания: 1993 |

|

| Автор Неизвестен - Шри Вамана-Пурана Жанр: Религия и духовность: прочее Год издания: 2020 |